Qu’est-ce que le SIEM (Security Information and Event Management) ?

Définition du SIEM

Un SIEM (Security information and event management, Système de gestion des informations et des événements de sécurité) collecte des logs et des événements afin de normaliser ces données pour une analyse ultérieure pouvant générer des visualisations, des alertes, des recherches, des rapports et bien plus encore. Les équipes en charge de la sécurité utilisent souvent leur SIEM comme tableau de bord principal, réalisant de nombreuses opérations quotidiennes en dehors de la plateforme. Les analystes responsables de la sécurité peuvent utiliser des solutions SIEM pour gérer des cas d'utilisation de cybersécurité avancés, tels que le monitoring continu, la recherche des menaces, ainsi que l'examen et la résolution des incidents.

Histoire du SIEM

Le SIEM existe depuis plus de 20 ans et a considérablement évolué depuis ses débuts en tant que base de données centralisée. Les premières itérations du SIEM, né de la fusion entre la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM), présentaient des limites considérables en matière de scaling, des fonctions d’alerte primitives et des capacités de corrélation des données insuffisantes.

Au fil du temps, la technologie SIEM a nettement évolué dans ces domaines, tout en proposant la possibilité d’effectuer des recherches dans les données archivées, fonction utile aux analystes pour obtenir du contexte sur une menace potentielle.

Aujourd’hui, la visualisation et les workflows intégrés font partie intégrante du SIEM, aiguillant les analystes vers des alertes prioritaires et simplifiant les actions de réponse appropriées. Les workflows de détection et de réponse automatisés au sein du SIEM peuvent aider les équipes de sécurité disposant d’une bande passante limitée à répondre plus efficacement à un afflux conséquent d’activités potentiellement malveillantes.

Comment fonctionne le SIEM ?

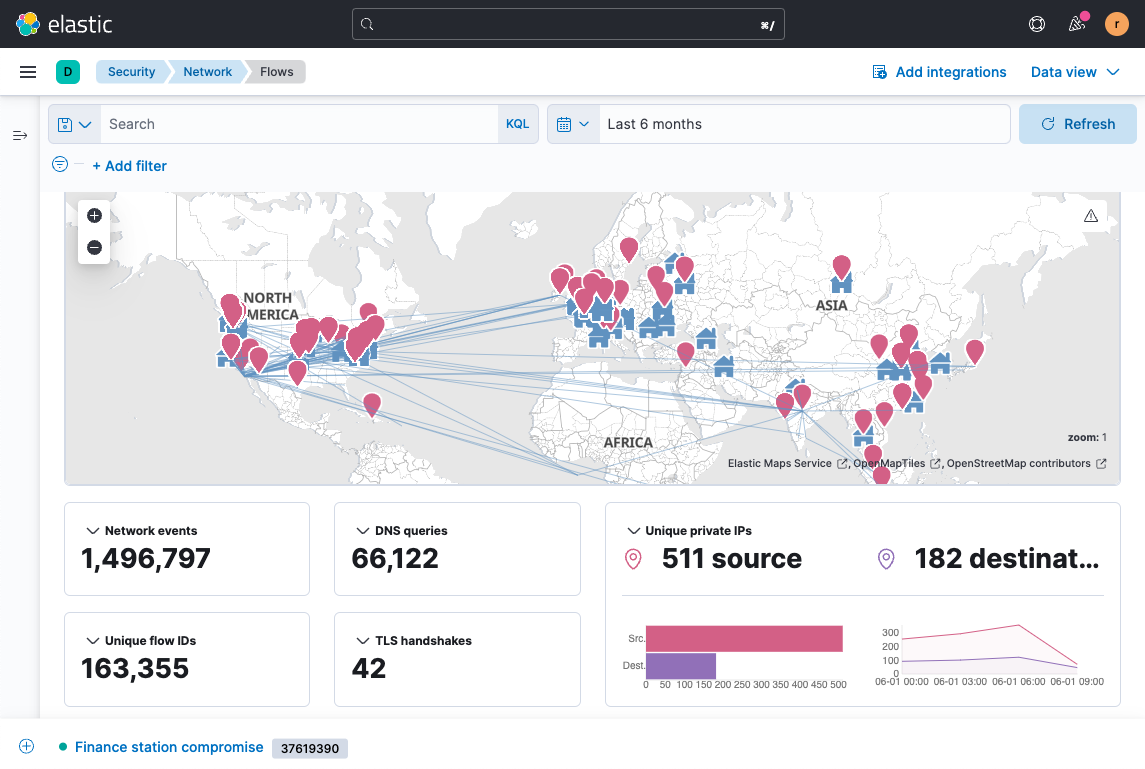

La plateforme SIEM (gestion des informations et des événements de sécurité) récupère les données de logs et d’événements produites par ces diverses technologies et offre aux analystes de la sécurité une vue complète de l’environnement informatique de leur entreprise. Un SIEM efficace contrecarre automatiquement les menaces connues au sein d’un système tout en détectant des situations plus nuancées afin d’aider les analystes de la sécurité à déterminer si d’autres recherches ou actions sont requises.

Appareils, réseaux, serveurs, applications, systèmes... L’écosystème d’une entreprise produit de nombreuses données à partir des opérations quotidiennes. Le contexte riche au sein de ces données peut être utile pour préserver la sécurité de cet écosystème. C’est là que le SIEM entre en jeu.

En quoi le SIEM est-il si important ?

Le SIEM est un élément indispensable aux équipes chargées de la sécurité. Il fonctionne comme un hub centralisé via lequel d’énormes quantités de données peuvent être rassemblées pour analyse, regroupant les outils des analystes en servant de base de contrôle de missions centralisée. Grâce au SIEM, l’équipe chargée de la sécurité peut identifier et contrer les menaces ayant échappé aux technologies de sécurité du périmètre et qui sont actives dans l’écosystème de l’entreprise.

Lire le rapport 2023 d'Elastic sur les menaces mondiales Découvrez les tendances actuelles relatives aux malwares, aux points de terminaison et à la sécurité du cloud, mais aussi apprenez à éviter les cybermenaces.

Avantages du SIEM

Avec un SIEM moderne capable de fonctionner rapidement et d’évoluer (de nombreuses solutions SIEM existantes ont des limitations empêchant cela), les entreprises bénéficient des avantages suivants :

Visibilité à 360°

Le fait d’avoir un emplacement centralisé à partir duquel les équipes peuvent monitorer, analyser en continu et agir dans leur environnement est indispensable pour fonctionner à partir d’une seule source fiable.

Récit uniformisé

Un SIEM correctement configuré normalise les divers types de données afin d’offrir un snapshot cohérent de l’immense environnement informatique d’une entreprise.

Détection automatisée des menaces

Grâce à un SIEM moderne, l’équipe chargée de la sécurité peut automatiser la détection des menaces et anomalies, puis interroger rapidement les données afin d’enquêter sur une série d’événements, d’accéder à des données historiques pour identifier des tendances ou du contexte, et bien plus encore.

Gestion des risques

En utilisant un SIEM, les équipes peuvent identifier les menaces inconnues grâce à la détection des anomalies par des tâches de Machine Learning prédéfinies. Cela leur permet d’obtenir un aperçu des entités présentant le plus de risques.

Cas d'utilisation d’un SIEM moderne

Le SIEM peut aider les équipes chargées de la sécurité dans de nombreux cas d'utilisation critiques. Voici plusieurs principaux cas d'utilisation :

Gestion des logs

Les données de log et les événements créés notamment par les hôtes, les applications et les réseaux d’une entreprise doivent être collectés, stockés et analysés via une plateforme de gestion des logs centralisée.

Monitoring continu

Le monitoring actif d’un environnement aide les analystes à détecter des tendances liées à des anomalies pouvant indiquer une menace. Le monitoring de l’environnement peut inclure :

- les modifications du système ;

- la disponibilité/l’indisponibilité ;

- le flux réseau.

Détection avancée

Outre la détection des attaques sophistiquées par malware et ransomware, une solution dotée de capacités de détection avancées doit être capable d’émettre des alertes concernant :

- les modifications des identifiants/privilèges d’utilisateur ;

- les comportements anormaux ;

- les menaces internes ;

- l’exfiltration de données.

Recherche des menaces

Il s’agit de la recherche proactive des menaces au sein de l’environnement informatique. La recherche des menaces requiert un moteur rapide pour faire des recherches dans des quantités considérables de données.

Réponse aux incidents

Si un incident de sécurité s’est produit, une réponse coordonnée est nécessaire pour limiter l’impact de la violation de données.

Conformité

Un SIEM mature doit pouvoir prendre en charge la conformité avec les exigences et les infrastructures applicables. Les exigences de conformité peuvent varier en fonction des secteurs et des régions (ex. : HIPAA pour la santé, RGPD au sein de l’Union européenne, etc.). Voici quelques exigences de conformité couvertes par les SIEM modernes :

- RGPD

- HIPAA

- SOX

- PCI DSS

- SOC 2/3

- ISO/IEC

Quelle est la différence entre le SIEM et le SOAR ?

Si une solution SIEM offre aux équipes chargées de la sécurité un tableau de bord pour les visualisations, alertes et rapports afin de mieux détecter les menaces, une solution SOAR (Security Orchestration, Automation and Response - Orchestration, automatisation et réponse en matière de sécurité) permet aux équipes de normaliser et de rationaliser la réponse de l’entreprise aux incidents détectés.

Pour résumer, le SIEM concerne la détection des menaces, tandis que le SOAR est une réponse plus large de l’entreprise face à ces menaces. En pratique, ces solutions sont de plus en plus imbriquées.

Quel est l’avenir du SIEM ?

Afin de faire office de véritable "point de surveillance unique" à partir duquel les professionnels de la sécurité peuvent intégrer d’autres technologies, le SIEM (gestion des informations et des événements de sécurité) devra évoluer par rapport à son approche fermée de type "boîte noire". Il faudra donc un logiciel de sécurité développé publiquement, dans lequel n’importe qui pourra voir les fonctionnalités permettant de protéger les utilisateurs et où le code pourra être amélioré afin de se protéger contre les menaces émergentes.

Bien que cela puisse sembler contre-intuitif (pourquoi un fournisseur de cybersécurité exposerait-il son code ?), la décision des fournisseurs de sécurité de fermer leur code à la communauté est justement ce qui fait de ces entreprises de sécurité des cibles pour les pirates. Une seule attaque non détectée sur un logiciel de sécurité peut finir par exposer des milliers de clients à des vulnérabilités et à des intrusions, offrant ainsi à des individus malveillants l’accès à des quantités incalculables de données sensibles. Qu’ils recherchent des informations financières, des secrets commerciaux, des instruments de chantage ou des scandales diplomatiques, les pirates qui ouvrent une boîte noire accèdent aux clés du royaume.

Chez Elastic, nous pensons que le meilleur type de cybersécurité est la cybersécurité ouverte. Nous sommes impatients de collaborer avec nos clients et avec nos concurrents pour être vecteurs du changement que nous voulons voir, et assurer une sécurité meilleure et plus ouverte pour tous ceux qui en ont besoin.

Article connexe : Pourquoi la sécurité ouverte (Open Security) est le meilleur type de cybersécurité

Découvrez Elastic Security for SIEM

Elastic Security for SIEM est la solution adaptée pour les grandes entreprises internationales. Cette solution permet aux équipes chargées de la sécurité de profiter d’une vue d’ensemble de toutes les données de leur écosystème, et plus important encore, d’agir sur ces données à la vitesse et à l’échelle requises dans une entreprise moderne.

Elastic Security for SIEM s’intègre également parfaitement aux autres besoins en matière de sécurité, parmi lesquels :

Ressources SIEM

- Recherche sur les cybermenaces d'Elastic

- Est-il temps de remplacer votre solution SIEM ?

- Introducing Elastic AI Assistant

- Tendances SIEM : que chercher sur une plateforme Security Analytics

- Infographie : How modern is your SIEM, really?

- Premiers pas : utilisation d’Elastic Security pour les cas SIEM

- Elastic Security Labs

- Qu'est-ce que le XDR ?

- Guide complet sur la sécurité du cloud

Prochaines étapes conseillées

Lorsque vous le souhaitez, nous pouvons aider votre entreprise à exploiter les données de quatre manières différentes :

- Démarrez un essai gratuit et découvrez l'aide qu'Elastic Security peut apporter à votre entreprise.

- Participez à la formation Les bases d'Elastic Security : SIEM et apprenez comment tirer parti d'Elastic SIEM afin d'optimiser vos opérations de sécurité et de renforcer les fonctionnalités de recherche des menaces.

- Faites le tour de nos offres afin de savoir comment la plateforme Elasticsearch fonctionne et comment nos solutions s'adaptent à vos besoins.

- Partagez cet article avec une personne de votre réseau qui pourrait être intéressée par son contenu. Partagez cet article par e-mail, sur LinkedIn, sur Twitter ou sur Facebook.